Легенды о сотрудниках компаний-провайдеров, которые от скуки или выгоды ради мониторят трафик клиентов, несложно найти в интернете. Но так ли это? Разбираемся, что действительно знает о вас провайдер.

Как большой брат следит за тобой

Провайдеры в РФ обязаны анализировать трафик пользователей на соответствие нормам российского законодательства. В частности, п. 1.1 Федеральный закон от 07.07.2003 N 126-ФЗ (ред. от 05.12.2017) «О связи» гласит :

Операторы связи обязаны предоставлять уполномоченным государственным органам, осуществляющим оперативно-розыскную деятельность или обеспечение безопасности Российской Федерации, информацию о пользователях услугами связи и об оказанных им услугах связи, а также иную информацию, необходимую для выполнения возложенных на эти органы задач, в случаях, установленных федеральными законами.

Сам трафик провайдер, естественно, не хранит. Однако он выполняет его обработку и классификацию. Результаты записываются в лог-файлы.

Анализ основной информации ведётся в автоматическом режиме. Обычно трафик выбранного пользователя зеркалируется на СОРМ-сервера (средства оперативно-розыскных мероприятий), которые контролируют МВД, ФСБ и др., и анализ проводится уже там.

Составной частью современных систем СОРМ-2 является циклический буфер хранения данных. В нём должен храниться проходящий через провайдера трафик за последние 12 часов. С 2014 года внедряется СОРМ-3. Её главное отличие – дополнительное хранилище, в которое должен складываться трехлетний архив всего биллинга и всех логов соединений.

Как читают трафик с помощью DPI

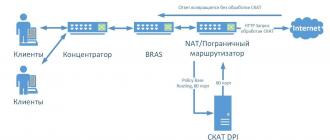

Пример схемы от VAS Expert

Пример схемы от VAS Expert

В составе СОРМ либо отдельно могут использоваться DPI (Deep Packet Inspection). Это системы (обычно программно-аппаратные комплексы – железо со специальным ПО), которые работают на всех, кроме первого (физического, битового), уровнях сетевой модели OSI.

В простейшем случае провайдеры используют DPI для контроля доступа к ресурсам (в частности, к страницам сайтов из «черного» списка Роскомнадзора по ФЗ № 139 о внесении изменений в закон «О защите детей от информации, причиняющей вред их здоровью и развитию» или торрентам). Но, вообще говоря, решение могут применить и для чтения вашего трафика.

Противники DPI заявляют, что право на неприкосновенность переписки закреплено в конституции, к тому же технология нарушает сетевой нейтралитет. Но это не мешает задействовать технологию на практике.

DPI без проблем разбирает содержимое, которое передаётся по незашифрованным протоколам HTTP, FTP.

Некоторые системы также используют эвристику – косвенные признаки, которые помогают опознать сервис. Это, к примеру, временные и численные характеристики трафика, а также особые последовательности байт.

С HTTPS сложнее. Однако в уровне TLS, начиная с версии 1.1, который сегодня нередко используется для шифрования в HTTPS, доменное имя сайта передаётся в открытом виде. Таким образом, провайдер сможет узнать, на какой домен вы заходили. Но что там делали, он без закрытого ключа не узнает.

В любом случае провайдеры не проверяют всех подряд

Это слишком затратно. А вот мониторить чей-то трафик по запросу теоретически могут.

То, что отметила система (или товарищ майор), обычно исследуется вручную. Но чаще всего никакого СОРМ у провайдера (особенно если это мелкий провайдер) нет. Всё ищется и находится рядовыми сотрудниками в базе данных с логами.

Как отслеживают торренты

Торрент-клиент и трекер, как правило, обмениваются данными по протоколу HTTP. Это открытый протокол, а значит, смотрите выше: просмотр трафика пользователя с помощью атаки MITM, анализ, расшифровка, блокировка с помощью DPI. Провайдер может исследовать очень много данных: когда стартовало или завершилось скачивание, когда стартовала раздача, какое количество трафика было роздано.

Сидеров найти труднее. Чаще всего в таких случаях специалисты сами становятся пирами. Зная IP-адрес сидера, пир может направить провайдеру уведомление с именем раздачи, её адресом, временем начала раздачи, собственно, IP-адресом сидера и т.д.

В России пока что это безопасно – все законы ограничивают возможности администрации трекеров и других распространителей пиратского контента, но не рядовых пользователей. Однако в некоторых европейских странах пользование торрентами чревато большими штрафами. Так что если едете за границу, не попадайтесь.

Что происходит, когда вы заходите на сайт

Провайдер видит URL, который вы открыли, если анализирует содержимое пакетов, которые вам приходят. Сделать это можно, к примеру, с помощью MITM-атаки (атака “man-in-the-middle”, человек посередине).

Из содержимого пакетов можно получить историю поиска, проанализировать историю запросов, даже прочитать переписку и логины с паролями. Если, конечно, сайт использует для авторизации нешифрованное HTTP-соединение. К счастью, такое встречается всё реже.

Если сайт работает с HTTPS, тогда провайдер видит только IP-адрес сервера и имя домена, а также время подключения к нему и объём трафика. Остальные данные проходят в зашифрованном виде, и без приватного ключа расшифровать их невозможно.

Что насчёт MAC-адреса

Ваш MAC-адрес провайдер видит в любом случае. Точнее, MAC-адрес устройства, которое подключается к его сети (а это может быть не компьютер, а роутер, например). Дело в том, что авторизация у многих провайдерах выполняется по логину, паролю и MAC-адресу.

Но MAC-адреса на многих роутерах можно подменять вручную. Да и на компьютерах MAC-адрес сетевого адаптера устанавливается вручную. Так что если сделать это до первой авторизации (или поменять позднее и попросить перепривязать аккаунт к новому MAC-адресу), истинный MAC-адрес провайдер видеть не будет.

Что происходит, если у вас включен VPN

Если вы используете VPN, то провайдер видит, что шифрованный трафик (с высоким коэффициентом энтропии) отправляется на определённый IP-адрес. Кроме того, он может узнать, что IP-адреса из этого диапазона продаются под VPN-сервисы.

Куда идёт трафик с VPN-сервиса, провайдер автоматически отследить не может. Но если сопоставить трафик абонента с трафиком любого сервера по временным меткам, можно выполнить дальнейшее отслеживание. Просто для этого нужны более сложные и дорогие технические решения. От скуки никто такое точно разрабатывать и использовать не будет.

Бывает, что внезапно VPN «отваливается» – такое может произойти в любой момент и в любой операционной системе. После того, как VPN прекратил работу, трафик автоматически начинает идти открыто, и провайдер может его анализировать.

Важно, что даже если анализ трафика показывает, что слишком большой объём пакетов постоянно идёт на IP-адрес, который потенциально может принадлежать VPN, вы ничего не нарушите. Пользоваться VPN в России не запрещено – запрещено предоставлять такие услуги для обхода сайтов из «чёрного списка» Роскомнадзора.

Что происходит, когда вы включаете Tor

Когда вы подключаетесь через Tor, провайдер также видит зашифрованный трафик. И расшифровать, что вы делаете в интернете в данный момент, он не сможет.

В отличие от VPN, где трафик обычно направляется на один и тот же сервер в течение большого промежутка времени, Tor автоматически меняет IP-адреса. Соответственно, провайдер может определить, что вы, вероятно, пользовались Tor, по шифрованному трафику и частой смене адресов, а затем отразить это в логах. Но по закону вам за это тоже ничего не будет.

При этом вашим IP-адресом в сети Tor кто-то может воспользоваться, только если вы сконфигурировали Exit Node в настройках.

А как насчёт режима «инкогнито»

Этот режим не поможет скрыть ваш трафик от провайдера. Он нужен, чтобы сделать вид, что вы не пользовались браузером.

ст. 64 Федерального закона РФ "О связи" от 07.07.2003 N 126-ФЗ

Вы оператор связи?

ст.2 Федерального закона РФ "О связи" от 07.07.2003 N 126-ФЗТак что - вы не оператор. Оператор - это хостер, вот пусть и хранит. Вот, в общем-то - так, коротенько, если не вдаваться в подробности.

Я тоже изначально склонялся к версии о том, что я не оператор связи.

Виртуальный выделенный сервер я заказывал тут imhoster.net

Посмотрите условие оферты.И ещё. Я держу форум-фактически я предоставляю людям связь-возможность общаться на нём.

Ну ладно. Опустим этот момент.

Думаю о худшем.

Что всё-таки грозит за полное удаление логов?

На форуме было размещено сообщение о продаже детей.

Заголовок "Продаю ребёнка"Но это было шуточное сообщение.

Что если сослаться на версию что данное объявление дал я сам с целью пошутить над форумчанами?

НУ начнем с того, что за сайт то?

Форум? Вы как раз обязаны удалять всякую незаконную хрень с него, что логично. Больше вы ничего никому не должны.Ситуация вкратце.

Было размещено сообщение (продаю ребёнка).

После чего в этой теме отписалось множество людей.

Затем кто-то подал заявление в милицию на это объявление и управление к начало заниматься этим делом.

Спустя месяц после того как сообщение было размещено мне поступил звонок из управления к с просьбой предоставить данные о пользователе.

Я удалил пользователя, удалил сообщение и удалил логи.

Всё это дело они заскринили (сообщение) и оно хранится теперь у них.

И сейчас говорят мне о том, что я обязан хранить логи.

Я Обратился к хостеру-он мне тоже ответил что я ОБЯЗАН хранить логи.Сообщение я удалил уже после их обращения. Логи тоже. (не захотел лишнего гемороя).

Что всё-таки грозит за удаление логов?

И что грозит человеку, который в ШУТКУ разместил на каком либо форуме сообщение о продаже ребёнка?1. Он не оператор связи. Действие ФЗ и различных указов, распоряжений и прочего, применяемые к оператору связи, на него не распространяются.

Как-то не хочется много цитировать, в статье второй ФЗ "О связи" все написано, кто, кем, и при каких случаях, является. Потом смотрим статью 64.verryut, "официально" это как? Повесткой?

По телефону.

Изначально звонок был совершенно из другого региона России.

А сегодня я ездил в местное управление "К" где и дал все объяснения.

Вроде бы всё рассосалось.

Здравствуйте.

Пересёкся случайно с управлением "К". Они попросили меня помочь следствию.

На моём сайте был размещён подозрительный контент от посетителя.

Данный контент очень заинтересовал не только посетителей, но и управление "К".

Они связались со мной по телефону и по эмэил и попросили выслать им все данные об этом человеке (логин, пароль, ип адрес).

А я по своей необразованности взял и удалил этот контент и все логи с сервера тоже. Удалил для того, чтобы не заморачиваться.

Согласно закону о связи логи должны храниться на сервере определённый срок.

Скажите сколько должны храниться логи и что грозит за их полное удаление?

Интересуют ответы только от людей грамотных, а не что-либо где-то слышащих!

Вы никому ничего не должны. Вы - администратор домена и владелец хостинг-аккаунта (арендатор сервера), ответственность за действия пользователя вы не несете. СОРМом, как правильно заметили, должны обеспечиваться поставщики услуг связи. А если логи в принципе не ведутся на сервере? Что тогда? А если отключено определение по ИП, что тогда? А если можно писать не регистрируясь? А в "К" знают про прокси? ВПН - туннели?

У нас было в местечке подобное дело. Владелец форума удалил запись, но ее уже успели заскринить.

Парню, сказавшему, что нужно уничтожать бандитов, только не в тех словах, дали год. Владельцу форума ничего не было.

Ну и на Урале что-то было похожее. Про сожжение теперь уже полицейских.

В общем, требуйте законных оснований в письменном виде.

И помните, что администраторам доменов никогда ничего не было.

Правительство РФ утвердило правила хранения данных для мобильных операторов и интернет-провайдеров «с целью упреждения преступлений и обеспечения дополнительных мер по защите от терроризма».

Какие данные будут сохранять операторы?

Согласно документу, мобильные операторы должны будут хранить все «текстовые сообщения пользователей, голосовую информацию, изображения, звуки, видео- и иные сообщения пользователей», а интернет-провайдеры и организаторы распространения информации в интернете (мессенджеры, интернет-форумы и сервисы электронной почты) — все электронные сообщения.

Как отмечает главный аналитик Российской ассоциации электронных коммуникаций (РАЭК) Карен Казарян , принятое постановление вводит максимально возможный срок хранения сообщений и не ограничивает максимальный размер хранения информации.

«На данный момент организатор распространения информации (ОРИ, то есть интернет-компания) должен хранить все данные пользователей в течение полугода. Операторы связи должны хранить всю голосовую информацию и интернет-трафик в пределах определенного объема в течение месяца. Сейчас сроки хранения информации регулируются законами и постановлениями правительства. Для операторов связи сроки интернет-трафика передвинули на 1 октября для того, чтобы могли отработать технологии хранения», — говорит Казарян.

Как прокомментировали АиФ.ru в компании «Мегафон», с 1 октября операторы и интернет-провайдеры будут обязаны хранить интернет-трафик в течение 30 суток.

«Для операторов срок начала хранения информации был утвержден ранее правительством и не менялся. С 1 июля операторы начнут хранить голосовой трафик, с 1 октября — интернет-трафик», — заявили в пресс-службе «Мегафона».

Интернет-провайдеров обязали с октября хранить трафик пользователей в течение 30 дней. В частности, провайдеры должны будут хранить текстовые сообщения, голосовую информацию, изображения, звуки и видео пользователей. По словам интернет-эксперта Антона Меркурова, закон будет работать выборочно. «Что касается требований к интернет-провайдерам, то они не будут работать. Этот закон будет выборочным, не для всех. И интернет-провайдеры будут выбирать сами, что хранить. Естественно, всю музыку хранить не будут, потому что тогда у нас интернет будет стоить миллионы долларов в месяц», — говорит Меркуров.

У многих операторов пока нет необходимых систем хранения данных, чтобы обслуживать весь трафик. На данный момент только крупные операторы могут найти средства и так или иначе выполнить требования закона. «Главное, что сейчас требуют от интернет-провайдеров, чтобы в Сети оставалась сохраненная информация, которая передавалась по Сети. Информацию будут хранить на серверных хранилищах, объем которых зависит от величины передаваемой информации», — говорит генеральный директор провайдера SMART Telecom Андрей Суходольский.

Кто будет иметь доступ к данным?

Доступ к данным будут иметь только органы, осуществляющие оперативно-розыскную деятельность и обеспечение безопасности: МВД, ФСБ, Служба внешней разведки (СВР), Федеральная служба охраны (ФСО), Федеральная служба исполнения наказаний (ФСИН), Федеральная таможенная служба (ФТС) на основании судебного решения.

Сейчас все чаще и чаще мне приходиться слышать: «В Отделе «К» работают одни идиоты! Да… они нас никогда не посадят! Они ловят только сопливых мальчиков, стыривших пароль от Интернета у своего соседа ламера!» Это все говорит о весьма пренебрежительном отношении к российской правоохранительной системе в целом, и к отделу «К» в частности. А это плохо. Ведь закон и право в обществе должны

быть уважаемы.

Сравнительно недавно, бороздя просторы Интернета, я наткнулся на форум с очень интересным топом: «Логи – это не доказательства, можете их не удалять» (название изменено мной умышленно, дабы никого не обидеть… кто знает, тот и так поймет). Если честно, меня это ввело в ступор! Прочитав топ я понял, что писал его мальчик лет 15, который и понятия не имеет о том, как работают следователи. По сути, он даже не знает, что такое доказательства в суде. Основными аргументами, которыми этот новоявленный хакер защищал свою теорию были следующие слова: «Сами провы могут подделать логи. Ну или в крайнем случае это могут сделать следователи». Но ведь любые (ну … любые не любые, но многие) доказательства можно подделать! Так же он говорил, что log-файлы, полученные у провайдера, в дальнейшем не имеют доказательственной силы, поскольку в соответствии с Законом РФ «О связи» провайдер не имеет права предоставлять кому бы то ни было информацию о частной жизни граждан без судебного решения. Руководствуясь этими соображениями, нетрудно сделать ошибочный вывод, что доказать какое-либо преступление в сфере компьютерной информации в настоящее время практически невозможно. И, как результат, некоторые посетители такого рода форумов, не обладающие достаточной юридической подготовкой, нередко сами совершают правонарушения, после чего без особых сложностей привлекаются к уголовной ответственности. Весьма примечательно в данной ситуации заявление другого участника этого форума о том, что результаты исследования каких-либо компьютеров (в том числе и изъятых у подозреваемых лиц), произведенного экспертом, не имеют доказательственной силы, поскольку для производства подобных экспертиз эксперт должен использовать методики, сертифицированные Министерством юстиции и состоять на службе в специализированном экспертном учреждении. Фактически на данный момент в штате экспертных учреждений Министерства юстиции таких специалистов нет. Вот в общих словах теория, изложенная в вышеупомянутом форуме. Теперь попробуем разобраться как дела обстоят на самом деле!

Давайте представим ситуацию: совершено ограбление и убийство. Родственники потерпевшего обратились в милицию. Следователь выехал на место преступления. После осмотра, он вынул из трупа окровавленный нож со следами пальцев убийцы. Естественно, все это проходило с присутствием понятых и с соблюдением всех процессуальных норм. По отпечаткам пальцев убийца был установлен и задержан. Однако в свою защиту он заявляет, что отпечатки его пальцев на ноже были фальсифицированы следователем или родственниками убитого, а украденные из квартиры вещи подбросили ему работники милиции. То есть он невиновен и требует немедленного освобождения. Любой следователь может вспомнить многих «клиентов», которые рассказывали и более странные истории. На самом деле это верный способ получить максимальный срок. Следователь и суд оценивают собранные по делу доказательства на основании статей 87 и 88 Уголовно-процессуального кодекса РФ (далее УПК РФ). Подводя итог вышеописанной ситуации, хочу спросить: «Этот нож будет доказательством???» Правильно, будет! Так почему log-файлы не будут???!!! Ведь это такие же следы (улики) как и этот нож.

Это было очень простое, бытовое обоснование доказательственного значения log-файлов. Давайте попробуем подняться на уровень выше. Посмотреть на эту ситуацию с позиции тех людей, которые расследуют преступления в сфере компьютерной информации.

Итак, всем вам хорошо известна гл. 28 Уголовного кодекса РФ – «Преступления в сфере компьютерной информации». Большинство уголовных дел в отношении нашего брата возбуждается сейчас как раз по статьям этой главы (ст. 272-274).

Как показывает практика, в ходе раскрытия и расследования преступлений в сфере компьютерной информации следователь выстраивает цепочку доказательств: данные осмотра места происшествия – исследование – наведение справок – выявление и задержание преступника. На первом этапе в соответствии со статьями 164, 176 и 177 УПК РФ производится осмотр места происшествия, то есть ПК, подвергшегося атаке. В ходе этого осмотра следователь изымает и приобщает к делу различные файлы протоколов, в том числе с межсетевых экранов, журналы операционных систем и прикладных программ и т.п. Данные протоколы можно условно и очень обобщенно назвать log-файлами. Затем после их анализа специалистом определяется тактика дальнейшего расследования. В зависимости от конкретных обстоятельств дела данные получаются путем выемки или даже обыска файлы протоколов в провайдерских или хостинговых компаниях, компаниях, предоставляющих услуги связи, а также в некоторых других местах. На основании этих файлов устанавливается как минимум местонахождение (а иногда и такие сведения о личности, как данные паспорта или фотография) подозреваемого лица. В дальнейшем они используются как доказательство в суде.

Очевидно, что в ходе расследования уголовного дела о преступлении в сфере компьютерной информации следователь едва ли согласится признать недопустимым доказательством собственноручно изъятые им log-файлы. У привлеченного к уголовной ответственности злоумышленника остается единственный выход – заявить соответствующее ходатайство непосредственно в судебном заседании. В этом случае рассмотрение ходатайства будет осуществляться с соблюдением требований пункта 5 статьи 234 УПК РФ: «В случае, если стороной заявлено ходатайство об исключении доказательства, судья выясняет у другой стороны, имеются ли у нее возражения против данного ходатайства. При отсутствии возражений судья удовлетворяет ходатайство и выносит постановление о назначении судебного заседания, если отсутствуют иные основания для проведения предварительного слушания». Также стоит отметить, что изъятие доказательств производиться в соответствии со статьей 235 УПК РФ.

При осмотре места происшествия и изъятии log-файлов единственным новшеством по сравнению с раскрытием общеуголовных преступлений является необходимость обеспечить присутствие при осмотре достаточно компетентных понятых, которые понимали бы смысл действий следователя (и, возможно, приглашённого им специалиста) по изъятию log-файлов. В остальном же осмотр места происшествия является одним из наиболее стереотипных и отлично описанных в специальной литературе следственных действий. Поэтому, если проблема компетентности понятых решена, то какие-либо другие процессуальные нарушения крайне маловероятны. В результате оспорить доказательственное значение log-файлов, снятых с компьютера потерпевшего, как правило, не удается.

Говоря же про необоснованность получение log-файлов у провайдерских и телекоммуникационных компаний, стоит отметить, что эти действия осуществляются в соответствии с Законами РФ «О милиции» и «Об оперативно-розыскной деятельности». Действительно, в Законе РФ «О связи» содержатся положения о тайне связи.

Так, в статье 31 этого закона говорится: «Информация о почтовых отправлениях и передаваемых по сетям электрической связи сообщениях, а также сами эти отправления и сообщения могут выдаваться только отправителям и адресатам или их законным представителям. Прослушивание телефонных переговоров, ознакомление с сообщениями электросвязи, задержка, осмотр и выемка почтовых отправлений и документальной корреспонденции, получение сведений о них, а также иные ограничения тайны связи допускаются только на основании судебного решения.» В большинстве случаев у провайдерских компаний запрашиваются данные, непосредственно касающиеся самого потерпевшего (такие как детализация соединений под его логином, звонков на его модемный пул и т.п.). Эти данные следователь получает у провайдерской компании с личного письменного согласия(!) самого потерпевшего, то есть с точки зрения Закона «О связи» фактически выступает в роли его законного представителя. Поэтому полученные данные никак не могут считаться недопустимым доказательством и могут быть использованы в суде и на предварительном следствии. В остальных случаях данные у телекоммуникационных компаний могут быть получены на основании судебного решения. Поскольку, как было рассмотрено выше, ранее полученные log-файлы все-таки имеют доказательственную силу, не усматривается никаких препятствий для положительного решения суда. Следует также учесть, что такие решения принимаются единолично судьей, без участия сторон. В результате, как показывает практика, суды удовлетворяют поступающие из правоохранительных органов ходатайства в 95 % случаев. Остальные 5 % приходятся на случаи явной халтуры при составлении документов и грубых ошибок отдельных оперативных сотрудников. Полученные по решению суда данные, разумеется, также используются в суде и на предварительном следствии. Таким образом, падает и второй аргумент нашего защитника прав хакеров…

Но вот личность злоумышленника установлена, используемая им техника изъята и отправлена на экспертизу. На этом этапе адвокаты обвиняемого вслед за общественностью поднимают вопрос: кто может выступить в качестве эксперта? К сожалению, и здесь спорить не о чем. Ответ на этот вопрос уже дан УПК РФ.

Статья 57 УПК, определяющая статус эксперта, гласит:

1. Эксперт - лицо, обладающее специальными знаниями и назначенное в порядке, установленном настоящим Кодексом, для производства судебной экспертизы и дачи заключения.

2. Вызов эксперта, назначение и производство судебной экспертизы осуществляются в порядке, установленном статьями 195 - 207, 269, 282 и 283 настоящего Кодекса.

3. Эксперт вправе:

1) знакомиться с материалами уголовного дела, относящимися к предмету судебной экспертизы;

2) ходатайствовать о предоставлении ему дополнительных материалов, необходимых для дачи заключения, либо привлечении к производству судебной экспертизы других экспертов;

3) участвовать с разрешения дознавателя, следователя, прокурора и суда в процессуальных действиях и задавать вопросы, относящиеся к предмету судебной экспертизы;

4) давать заключение в пределах своей компетенции, в том числе по вопросам, хотя и не поставленным в постановлении о назначении судебной экспертизы, но имеющим отношение к предмету экспертного исследования;

5) приносить жалобы на действия (бездействие) и решения дознавателя, следователя, прокурора и суда, ограничивающие его права;

6) отказаться от дачи заключения по вопросам, выходящим за пределы специальных знаний, а также в случаях, если представленные ему материалы недостаточны для дачи заключения.

4. Эксперт не вправе:

1) без ведома следователя и суда вести переговоры с участниками уголовного судопроизводства по вопросам, связанным с производством судебной экспертизы;

2) самостоятельно собирать материалы для экспертного исследования;

3) проводить без разрешения дознавателя, следователя, суда исследования, могущие повлечь полное или частичное уничтожение объектов либо изменение их внешнего вида или основных свойств;

4) давать заведомо ложное заключение;

5) разглашать данные предварительного расследования, ставшие известными ему в связи с участием в уголовном деле в качестве эксперта, если он был об этом заранее предупрежден в порядке, установленном статьей 161 настоящего Кодекса.

5. За дачу заведомо ложного заключения эксперт несет ответственность в соответствии со статьей 307 Уголовного кодекса Российской Федерации.

6. За разглашение данных предварительного расследования эксперт несет ответственность в соответствии со статьей 310 Уголовного кодекса Российской Федерации.

Разумеется, в суде обвиняемый или его адвокат могут заявить ходатайство об отводе эксперта по мотивам его некомпетентности или требовать приглашения собственного эксперта. Однако до сих пор автору неизвестно ни одного случая, когда такие ходатайства удовлетворялись бы судом. Дело в том, что следователи поручают производство экспертизы достаточно компетентным специалистам, которые к тому же передают друг другу некоторую общую методику производства подобных исследований (разработана Следственным комитетом МВД РФ и несколько модернизирована НИП «Информзащита»), обеспечивающую доказательственное значение результата экспертизы.

Вот по сути и все!

Давайте подведем итоги, log-файл – это одно из самых весомых доказательств, которое можно было вообще придумать! По сути, это все что имеет следователь на начальном этапе расследования. И если вы ему не сделает такого подарка, он вас никогда не найдет. Не зря ведь журнал «][акер» предупреждал не раз: «ЧИСТИМ ЛОГИ, Господа!»

Да прибудет с вами сила!

В минувшую субботу была опубликована инструкция Министерства связи, согласно которой с 1 января 2016 года провайдеры в течение года хранить историю посещения сайтов пользователями. Onliner.by попросил операторов, предоставляющих интернет-услуги, прокомментировать новую норму.

В «Белтелекоме» считают выполнение инструкции посильной задачей, для реализации которой надо провести подготовительные технические работы.

Директор компании «Атлант Телеком» Игорь Сукач уточнил корреспонденту Onliner.by, что большая часть требований, описанных в инструкции Минсвязи, в соответствии с существующими законами выполнялась и ранее. Главное отличие нового документа в том, что со следующего года провайдеры должны будут хранить объем переданных и принятых данных в привязке к каждому посещенному ресурсу с его IP-адресом.

«Фактически постановление напрямую указывает операторам использовать на своей сети протокол NetFlow и хранить результаты его работы в течение года. Данный протокол очень ресурсоемкий и в основном использовался на заре массового прихода интернета в Беларусь, когда объемы трафика были не сопоставимы с текущими. В настоящее время многие операторы отказались от этого протокола. Его использование на конкретном оборудовании увеличивает загрузку процессора на 50%. Это значит, что при включении протокола активное оборудование оператора должно быть удвоено. В случае с „Атлант Телекомом“ речь идет о разовой инвестиции, превышающей 1 миллион долларов», - отметил Игорь Сукач.

По его словам, абсолютно непонятно, как наличие информации об объеме переданного или принятого трафика к конкретному ресурсу может способствовать выполнению норм декрета президента Республики Беларусь №6 «О неотложных мерах по противодействию незаконного оборота наркотиков».

Игорь Сукач выразил сожаление, что Минсвязи не обсудило с представителями бизнеса новый документ. «Его нормы являются для нас полностью неожиданными и не соответствующими целям принятия данного документа. Бизнес был лишен возможности на предварительном этапе подготовки документа выразить свое отношение к нему, привести свои аргументы и услышать аргументы Министерства связи и информатизации», - подчеркнул директор «Атлант Телекома».

Представитель еще одного белорусского провайдера, пожелавший высказаться анонимно, подчеркнул, что для пользователей принятие новых норм означает, что «теперь у него не получится „затеряться в толпе“, даже если провайдер использует NAT». Источник Onliner.by добавил, что спрос на перечисленные в документе данные востребован среди клиентов - юридических лиц, которые хотят точно знать, какие сайты посещают сотрудники.